Ciberespionaje en México, opaco e ilegal

CIUDAD DE MÉXICO (apro).- Las autoridades mexicanas emplean herramientas de ciberespionaje de manera discrecional y opaca, sin que ello resulte en una mejor impartición de justicia; además, operan fuera del alcance de la justicia y se resisten a abrirse al escrutinio ciudadano, advirtió la Red para la Defensa de los Derechos Digitales (R3D) en el informe “El Estado de vigilancia: Fuera de control”, que publicó hoy.

Entre 2013 y 2015, las instancias de seguridad mexicanas solicitaron en por lo menos 3 mil 182 ocasiones un permiso para intervenir comunicaciones privadas; extendieron al menos 41 mil 107 peticiones a las empresas de telecomunicaciones para conocer los “metadatos” de sus clientes y otras 11 mil 994 solicitudes para descubrir la geolocalización en tiempo real.

En 99% de las peticiones de metadatos y de geolocalización las instancias no contaron con el visto bueno de la justicia federal, aunque obtuvieron los datos de las empresas de telefonía y proveedores de Internet.

Por si fuera poco, la eficiencia de estos métodos de espionaje es prácticamente nula: según el informe, apenas una de cada 12 averiguaciones previas en las que las autoridades utilizaron una herramienta de vigilancia derivó en una acción penal.

Un ejemplo: la Fiscalía General de Veracruz –una de las instancias que más empleó herramientas de vigilancia– indicó que utilizó esas medidas en 2 mil 339 averiguaciones previas. En apenas nueve de ellas se ejerció acción penal contra alguna persona: 0.38%. Las fiscalías de Guerrero, Baja California, Tlaxcala o Zacatecas tienen una tasa aún menor, de 0%.

Por ello, el dilema entre la vigilancia y la seguridad “es absurdo”, aseveró Luis Fernando García, integrante de R3D, una organización que integra la Alianza Méxicoleaks, junto con Proceso y otros seis medios de comunicación y organizaciones.

Al contrario, el reporte establece que “existen grandes incentivos para utilizar la vigilancia de manera ilegal, incluso arriesgando la propia seguridad de la ciudadanía que los proponentes de la vigilancia sin controles dicen proteger”.

A diferencia de otros proveedores de servicios de telecomunicación, Telcel entregó la información de sus usuarios en todas las solicitudes de las autoridades, lo cual hace pensar que la empresa no vela por los derechos a la privacidad de sus clientes.

A estos métodos de vigilancia se suman los programas espías como “Pegasus” y “Galileo”, que distintas instancias del gobierno mexicano –tanto federales como estatales– compraron en secrecía y emplearon para infectar los teléfonos y computadoras de ciudadanos mexicanos, entre ellos periodistas y activistas.

Mediante 573 solicitudes de acceso a la información y 213 recursos de revisión –que se interponen cuando las instancias se niegan a transparentar sus archivos–, R3D detectó aberraciones estadísticas y graves inconsistencias entre las cifras proporcionadas por los actores del sistema del ciberespionaje mexicano. También se enfrentó con una opacidad preocupante y la negativa de abrirse a la transparencia.

En un caso “emblemático”, el Instituto Nacional de Acceso a la Información (INAI) obligó al Centro de Investigación y Seguridad Nacional (Cisen) a liberar información sobre el número de intervenciones que la institución realizó contra personas y dispositivos en 2014, a petición de la R3D.

El Cisen se negó y, para derrumbar la resolución del INAI, solicitó su ayuda a la Consejería Jurídica del Ejecutivo Federal –el “despacho jurídico” de Enrique Peña Nieto, a cargo de Humberto Castillejos Cervantes–. Esta dependencia interpuso el recurso de revisión en materia de seguridad nacional 1/2016, mismo que la Suprema Corte de Justicia de la nación (SCJN) tendrá que resolver posteriormente.

En otros casos, las instancias gubernamentales entregaron a R3D documentos totalmente tachados. García enseñó una hoja en la que sólo aparecen los logotipos de la Secretaría de Gobernación (Segob), la Comisión Nacional de Seguridad (CNS) y la Policía Federal (PF). El resto está ilegible.

De acuerdo con la SCJN, sólo la PGR, las procuradurías locales, la PF y el Cisen tienen la facultad de emplear métodos de vigilancia bajo circunstancias definidas.

Sin embargo, el informe demuestra que en algunas ocasiones el gobierno del Estado de México, el Instituto Electoral del Distrito Federal (IEDF), el Tribunal Superior de Justicia de la Ciudad de México, la Secretaría de Comunicaciones y Transportes (SCT) y Hacienda y Crédito Público (SHCP) utilizaron estas herramientas.

Y estos son los datos oficiales, pues el reporte establece que las empresas de telecomunicaciones no detallaron qué instancia les solicitó información sobre sus clientes en miles de casos.

[caption id="attachment_459259" align="aligncenter" width="702"] Peña en la inauguración de la autopista México-Puebla. Foto: Eduardo Miranda[/caption]

Fuera del alcance de la justicia

A diferencia de otros métodos de intervención del Estado –como un interrogatorio o un juicio–, la vigilancia electrónica es invisible; una persona no sabe quién, cómo, por qué y cuándo lo espiaron.

Por esto, según García, es necesario que un juez verifique la legalidad de cada intercepción, y R3D constató que en el caso mexicano la justicia no tiene control sobre la vigilancia.

Entre 2013 y 2015, las instancias gubernamentales aseveraron que solicitaron a la justicia 3 mil 182 autorizaciones para interceptar comunicaciones privadas, mientras que aquélla, a través del Consejo de la Judicatura Federal (CJF), afirmó que recibió 3 mil 335 peticiones.

Las discrepancias entre las cifras son profundas en algunos casos: el Cisen dijo que solicitó 2 mil 2 autorizaciones; el CJF aseveró que fueron 654 solicitudes –tres veces menos–; la PGR sólo reconoció 866 solicitudes de autorización cuando el CJF aseguró que recibió 2 mil 392 solicitudes de esa institución, una cifra tres veces mayor.

Las procuradurías de Tabasco, Colima, Zacatecas, Puebla, Guerrero, Jalisco, Querétaro y Quintana Roo afirmaron que extendieron solicitudes a la justicia, pero el CJF no reportó ninguna proveniente de estas instancias.

Por si fuera poco, las diferencias entre el número de solicitudes y el número de dispositivos intervenidos son más amplias todavía. La PGR, por ejemplo, informó que espió 3 mil 672 aparatos entre 2013 y 2015, pero apenas solicitó permisos para 811. La PF envió 205 solicitudes e intervino nueve veces más dispositivos.

R3D cabildeó para que las leyes obliguen a las instancias de gobierno y a las empresas de telecomunicaciones a entregar informes semestrales al Instituto Federal de Telecomunicaciones (IFT), en los que ambos deben detallar el número de solicitudes de acceso a los “metadatos” de usuarios.

La organización reportó que apenas 10 empresas entregaron su informe, pero el IFT no los hizo públicos. La institución autónoma tampoco exigió a las instancias gubernamentales sus informes semestrales.

A partir del año 2014, el número de solicitudes se detonó: de 8 mil 867 en 2013, pasó a 18 mil 111 el año siguiente. Entre 2013 y 2015 las autoridades que más solicitaron a las empresas los “metadatos” de sus clientes fueron la PGR –con 30 mil solicitudes y 43 mil dispositivos vigilados–, seguida por la Fiscalía General de Veracruz, con mil 916 solicitudes.

En la primera mitad de este año las empresas reportaron haber recibido 35 mil 778 solicitudes. AT&T rechazó seis de cada diez solicitudes, por considerarlas irregulares. Telcel, por su parte, accedió a cada una de las 25 mil 743 solicitudes que recibió. “Sería muy extraño que todas fueran emitidas conforme a la ley”, declaró García.

En el caso de las solicitudes de geolocalización en tiempo real, la organización reportó inconsistencias en las cifras.

Un ejemplo: la Fiscalía General de Chihuahua fue la entidad que reportó el mayor número de solicitudes en 2013, 2014 y 2015 –6 mil 674 en total–, pero en el primer semestre de este año no reportó solicitud alguna. Esto le pareció “extraño” a García, quien añadió: “Me cuesta mucho creer que esta Fiscalía abandonó este método de vigilancia”.

La PGR y la Fiscalía de Veracruz fueron las instancias que más peticiones de geolocalización extendieron, después de la de Chihuahua.

[caption id="attachment_410599" align="aligncenter" width="702"]

Peña en la inauguración de la autopista México-Puebla. Foto: Eduardo Miranda[/caption]

Fuera del alcance de la justicia

A diferencia de otros métodos de intervención del Estado –como un interrogatorio o un juicio–, la vigilancia electrónica es invisible; una persona no sabe quién, cómo, por qué y cuándo lo espiaron.

Por esto, según García, es necesario que un juez verifique la legalidad de cada intercepción, y R3D constató que en el caso mexicano la justicia no tiene control sobre la vigilancia.

Entre 2013 y 2015, las instancias gubernamentales aseveraron que solicitaron a la justicia 3 mil 182 autorizaciones para interceptar comunicaciones privadas, mientras que aquélla, a través del Consejo de la Judicatura Federal (CJF), afirmó que recibió 3 mil 335 peticiones.

Las discrepancias entre las cifras son profundas en algunos casos: el Cisen dijo que solicitó 2 mil 2 autorizaciones; el CJF aseveró que fueron 654 solicitudes –tres veces menos–; la PGR sólo reconoció 866 solicitudes de autorización cuando el CJF aseguró que recibió 2 mil 392 solicitudes de esa institución, una cifra tres veces mayor.

Las procuradurías de Tabasco, Colima, Zacatecas, Puebla, Guerrero, Jalisco, Querétaro y Quintana Roo afirmaron que extendieron solicitudes a la justicia, pero el CJF no reportó ninguna proveniente de estas instancias.

Por si fuera poco, las diferencias entre el número de solicitudes y el número de dispositivos intervenidos son más amplias todavía. La PGR, por ejemplo, informó que espió 3 mil 672 aparatos entre 2013 y 2015, pero apenas solicitó permisos para 811. La PF envió 205 solicitudes e intervino nueve veces más dispositivos.

R3D cabildeó para que las leyes obliguen a las instancias de gobierno y a las empresas de telecomunicaciones a entregar informes semestrales al Instituto Federal de Telecomunicaciones (IFT), en los que ambos deben detallar el número de solicitudes de acceso a los “metadatos” de usuarios.

La organización reportó que apenas 10 empresas entregaron su informe, pero el IFT no los hizo públicos. La institución autónoma tampoco exigió a las instancias gubernamentales sus informes semestrales.

A partir del año 2014, el número de solicitudes se detonó: de 8 mil 867 en 2013, pasó a 18 mil 111 el año siguiente. Entre 2013 y 2015 las autoridades que más solicitaron a las empresas los “metadatos” de sus clientes fueron la PGR –con 30 mil solicitudes y 43 mil dispositivos vigilados–, seguida por la Fiscalía General de Veracruz, con mil 916 solicitudes.

En la primera mitad de este año las empresas reportaron haber recibido 35 mil 778 solicitudes. AT&T rechazó seis de cada diez solicitudes, por considerarlas irregulares. Telcel, por su parte, accedió a cada una de las 25 mil 743 solicitudes que recibió. “Sería muy extraño que todas fueran emitidas conforme a la ley”, declaró García.

En el caso de las solicitudes de geolocalización en tiempo real, la organización reportó inconsistencias en las cifras.

Un ejemplo: la Fiscalía General de Chihuahua fue la entidad que reportó el mayor número de solicitudes en 2013, 2014 y 2015 –6 mil 674 en total–, pero en el primer semestre de este año no reportó solicitud alguna. Esto le pareció “extraño” a García, quien añadió: “Me cuesta mucho creer que esta Fiscalía abandonó este método de vigilancia”.

La PGR y la Fiscalía de Veracruz fueron las instancias que más peticiones de geolocalización extendieron, después de la de Chihuahua.

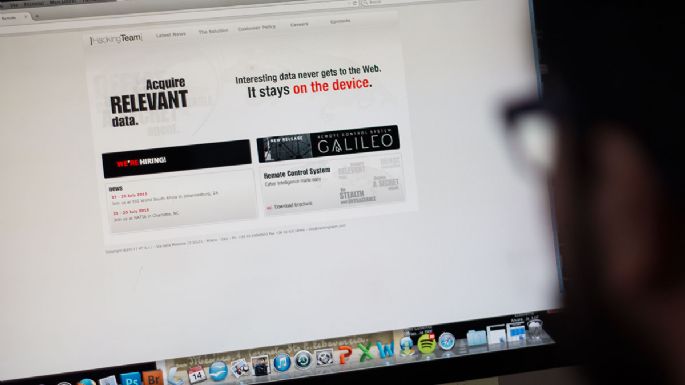

[caption id="attachment_410599" align="aligncenter" width="702"] La página web de Hacking Team. Foto: Procesofoto[/caption]

Espías “de Estado”

El informe también recordó lo “problemático” que resultan los programas espías “de Estado” que varias instancias de gobierno compraron y usaron de manera discrecional en los últimos años.

En julio de 2015, WikiLeaks publicó los archivos internos de la empresa italiana Hacking Team, desarrolladora del programa espía “Galileo”.

México resultó el mayor cliente de Hacking Team a escala global, pues gastó cerca de seis millones de dólares en el programa, entre otros porque Tomás Zerón de Lucio –entonces a cargo de la Agencia de Investigación Criminal (AIC) de la PGR– pretendió centralizar el sistema de ciberespionaje en las procuradurías locales.

En la investigación derivada de esta filtración, Proceso documentó que algunos de los clientes de Hacking Team –como el gobierno del panista Rafael Moreno Valle, en Puebla– utilizaron el programa espía con fines políticos; y R3D señaló que los gobiernos estatales no tienen el derecho de usar estos programas, sino únicamente las procuradurías.

Así, la Secretaría de Defensa Nacional (Sedena) y los gobiernos de Baja California, Durango, Chihuahua, Tamaulipas, Puebla, Yucatán, Campeche, Querétaro, Guerrero, del Estado de México, Jalisco y Nayarit y Pemex, los cuales figuraron entre los clientes de Hacking Team, “no tienen facultades legales o constitucionales para intervenir comunicaciones privadas”.

La organización reportó nuevas inconsistencias en la información que le proveyeron los gobiernos estatales respecto del uso de “Galileo”.

El gobierno de Jalisco, por ejemplo, aseveró que utilizó apenas dos veces el programa, por el que pagó 748 mil euros –cerca de 20 millones de pesos–. Esto llevó R3D a pensar que lo empleó de manera ilegal, pues de otra manera implicaría que cada “infección” de aparato le hubiera costado cerca de 7 millones de pesos al erario jalisciense.

Las fiscalías de Baja California, Campeche, Durango, Estado de México, Tamaulipas y Yucatán negaron haber utilizado programas de intercepción de comunicaciones.

En agosto pasado salió a la luz que el gobierno mexicano compró el programa espía “Pegasus” a la empresa israelí NSO Group. Entre otros intentó intervenir el celular del periodista Rafael Cabrera, el instigador del reportaje sobre la “Casa Blanca” de la pareja presidencial.

Algunos de los dueños de estas empresas figuran entre los beneficiarios de entidades offshore que incorporó el despacho panameño Mossack Fonseca y fueron exhibidos por Proceso en la investigación global Panamá Papers.

La página web de Hacking Team. Foto: Procesofoto[/caption]

Espías “de Estado”

El informe también recordó lo “problemático” que resultan los programas espías “de Estado” que varias instancias de gobierno compraron y usaron de manera discrecional en los últimos años.

En julio de 2015, WikiLeaks publicó los archivos internos de la empresa italiana Hacking Team, desarrolladora del programa espía “Galileo”.

México resultó el mayor cliente de Hacking Team a escala global, pues gastó cerca de seis millones de dólares en el programa, entre otros porque Tomás Zerón de Lucio –entonces a cargo de la Agencia de Investigación Criminal (AIC) de la PGR– pretendió centralizar el sistema de ciberespionaje en las procuradurías locales.

En la investigación derivada de esta filtración, Proceso documentó que algunos de los clientes de Hacking Team –como el gobierno del panista Rafael Moreno Valle, en Puebla– utilizaron el programa espía con fines políticos; y R3D señaló que los gobiernos estatales no tienen el derecho de usar estos programas, sino únicamente las procuradurías.

Así, la Secretaría de Defensa Nacional (Sedena) y los gobiernos de Baja California, Durango, Chihuahua, Tamaulipas, Puebla, Yucatán, Campeche, Querétaro, Guerrero, del Estado de México, Jalisco y Nayarit y Pemex, los cuales figuraron entre los clientes de Hacking Team, “no tienen facultades legales o constitucionales para intervenir comunicaciones privadas”.

La organización reportó nuevas inconsistencias en la información que le proveyeron los gobiernos estatales respecto del uso de “Galileo”.

El gobierno de Jalisco, por ejemplo, aseveró que utilizó apenas dos veces el programa, por el que pagó 748 mil euros –cerca de 20 millones de pesos–. Esto llevó R3D a pensar que lo empleó de manera ilegal, pues de otra manera implicaría que cada “infección” de aparato le hubiera costado cerca de 7 millones de pesos al erario jalisciense.

Las fiscalías de Baja California, Campeche, Durango, Estado de México, Tamaulipas y Yucatán negaron haber utilizado programas de intercepción de comunicaciones.

En agosto pasado salió a la luz que el gobierno mexicano compró el programa espía “Pegasus” a la empresa israelí NSO Group. Entre otros intentó intervenir el celular del periodista Rafael Cabrera, el instigador del reportaje sobre la “Casa Blanca” de la pareja presidencial.

Algunos de los dueños de estas empresas figuran entre los beneficiarios de entidades offshore que incorporó el despacho panameño Mossack Fonseca y fueron exhibidos por Proceso en la investigación global Panamá Papers.

Peña en la inauguración de la autopista México-Puebla. Foto: Eduardo Miranda[/caption]

Fuera del alcance de la justicia

A diferencia de otros métodos de intervención del Estado –como un interrogatorio o un juicio–, la vigilancia electrónica es invisible; una persona no sabe quién, cómo, por qué y cuándo lo espiaron.

Por esto, según García, es necesario que un juez verifique la legalidad de cada intercepción, y R3D constató que en el caso mexicano la justicia no tiene control sobre la vigilancia.

Entre 2013 y 2015, las instancias gubernamentales aseveraron que solicitaron a la justicia 3 mil 182 autorizaciones para interceptar comunicaciones privadas, mientras que aquélla, a través del Consejo de la Judicatura Federal (CJF), afirmó que recibió 3 mil 335 peticiones.

Las discrepancias entre las cifras son profundas en algunos casos: el Cisen dijo que solicitó 2 mil 2 autorizaciones; el CJF aseveró que fueron 654 solicitudes –tres veces menos–; la PGR sólo reconoció 866 solicitudes de autorización cuando el CJF aseguró que recibió 2 mil 392 solicitudes de esa institución, una cifra tres veces mayor.

Las procuradurías de Tabasco, Colima, Zacatecas, Puebla, Guerrero, Jalisco, Querétaro y Quintana Roo afirmaron que extendieron solicitudes a la justicia, pero el CJF no reportó ninguna proveniente de estas instancias.

Por si fuera poco, las diferencias entre el número de solicitudes y el número de dispositivos intervenidos son más amplias todavía. La PGR, por ejemplo, informó que espió 3 mil 672 aparatos entre 2013 y 2015, pero apenas solicitó permisos para 811. La PF envió 205 solicitudes e intervino nueve veces más dispositivos.

R3D cabildeó para que las leyes obliguen a las instancias de gobierno y a las empresas de telecomunicaciones a entregar informes semestrales al Instituto Federal de Telecomunicaciones (IFT), en los que ambos deben detallar el número de solicitudes de acceso a los “metadatos” de usuarios.

La organización reportó que apenas 10 empresas entregaron su informe, pero el IFT no los hizo públicos. La institución autónoma tampoco exigió a las instancias gubernamentales sus informes semestrales.

A partir del año 2014, el número de solicitudes se detonó: de 8 mil 867 en 2013, pasó a 18 mil 111 el año siguiente. Entre 2013 y 2015 las autoridades que más solicitaron a las empresas los “metadatos” de sus clientes fueron la PGR –con 30 mil solicitudes y 43 mil dispositivos vigilados–, seguida por la Fiscalía General de Veracruz, con mil 916 solicitudes.

En la primera mitad de este año las empresas reportaron haber recibido 35 mil 778 solicitudes. AT&T rechazó seis de cada diez solicitudes, por considerarlas irregulares. Telcel, por su parte, accedió a cada una de las 25 mil 743 solicitudes que recibió. “Sería muy extraño que todas fueran emitidas conforme a la ley”, declaró García.

En el caso de las solicitudes de geolocalización en tiempo real, la organización reportó inconsistencias en las cifras.

Un ejemplo: la Fiscalía General de Chihuahua fue la entidad que reportó el mayor número de solicitudes en 2013, 2014 y 2015 –6 mil 674 en total–, pero en el primer semestre de este año no reportó solicitud alguna. Esto le pareció “extraño” a García, quien añadió: “Me cuesta mucho creer que esta Fiscalía abandonó este método de vigilancia”.

La PGR y la Fiscalía de Veracruz fueron las instancias que más peticiones de geolocalización extendieron, después de la de Chihuahua.

[caption id="attachment_410599" align="aligncenter" width="702"]

Peña en la inauguración de la autopista México-Puebla. Foto: Eduardo Miranda[/caption]

Fuera del alcance de la justicia

A diferencia de otros métodos de intervención del Estado –como un interrogatorio o un juicio–, la vigilancia electrónica es invisible; una persona no sabe quién, cómo, por qué y cuándo lo espiaron.

Por esto, según García, es necesario que un juez verifique la legalidad de cada intercepción, y R3D constató que en el caso mexicano la justicia no tiene control sobre la vigilancia.

Entre 2013 y 2015, las instancias gubernamentales aseveraron que solicitaron a la justicia 3 mil 182 autorizaciones para interceptar comunicaciones privadas, mientras que aquélla, a través del Consejo de la Judicatura Federal (CJF), afirmó que recibió 3 mil 335 peticiones.

Las discrepancias entre las cifras son profundas en algunos casos: el Cisen dijo que solicitó 2 mil 2 autorizaciones; el CJF aseveró que fueron 654 solicitudes –tres veces menos–; la PGR sólo reconoció 866 solicitudes de autorización cuando el CJF aseguró que recibió 2 mil 392 solicitudes de esa institución, una cifra tres veces mayor.

Las procuradurías de Tabasco, Colima, Zacatecas, Puebla, Guerrero, Jalisco, Querétaro y Quintana Roo afirmaron que extendieron solicitudes a la justicia, pero el CJF no reportó ninguna proveniente de estas instancias.

Por si fuera poco, las diferencias entre el número de solicitudes y el número de dispositivos intervenidos son más amplias todavía. La PGR, por ejemplo, informó que espió 3 mil 672 aparatos entre 2013 y 2015, pero apenas solicitó permisos para 811. La PF envió 205 solicitudes e intervino nueve veces más dispositivos.

R3D cabildeó para que las leyes obliguen a las instancias de gobierno y a las empresas de telecomunicaciones a entregar informes semestrales al Instituto Federal de Telecomunicaciones (IFT), en los que ambos deben detallar el número de solicitudes de acceso a los “metadatos” de usuarios.

La organización reportó que apenas 10 empresas entregaron su informe, pero el IFT no los hizo públicos. La institución autónoma tampoco exigió a las instancias gubernamentales sus informes semestrales.

A partir del año 2014, el número de solicitudes se detonó: de 8 mil 867 en 2013, pasó a 18 mil 111 el año siguiente. Entre 2013 y 2015 las autoridades que más solicitaron a las empresas los “metadatos” de sus clientes fueron la PGR –con 30 mil solicitudes y 43 mil dispositivos vigilados–, seguida por la Fiscalía General de Veracruz, con mil 916 solicitudes.

En la primera mitad de este año las empresas reportaron haber recibido 35 mil 778 solicitudes. AT&T rechazó seis de cada diez solicitudes, por considerarlas irregulares. Telcel, por su parte, accedió a cada una de las 25 mil 743 solicitudes que recibió. “Sería muy extraño que todas fueran emitidas conforme a la ley”, declaró García.

En el caso de las solicitudes de geolocalización en tiempo real, la organización reportó inconsistencias en las cifras.

Un ejemplo: la Fiscalía General de Chihuahua fue la entidad que reportó el mayor número de solicitudes en 2013, 2014 y 2015 –6 mil 674 en total–, pero en el primer semestre de este año no reportó solicitud alguna. Esto le pareció “extraño” a García, quien añadió: “Me cuesta mucho creer que esta Fiscalía abandonó este método de vigilancia”.

La PGR y la Fiscalía de Veracruz fueron las instancias que más peticiones de geolocalización extendieron, después de la de Chihuahua.

[caption id="attachment_410599" align="aligncenter" width="702"] La página web de Hacking Team. Foto: Procesofoto[/caption]

Espías “de Estado”

El informe también recordó lo “problemático” que resultan los programas espías “de Estado” que varias instancias de gobierno compraron y usaron de manera discrecional en los últimos años.

En julio de 2015, WikiLeaks publicó los archivos internos de la empresa italiana Hacking Team, desarrolladora del programa espía “Galileo”.

México resultó el mayor cliente de Hacking Team a escala global, pues gastó cerca de seis millones de dólares en el programa, entre otros porque Tomás Zerón de Lucio –entonces a cargo de la Agencia de Investigación Criminal (AIC) de la PGR– pretendió centralizar el sistema de ciberespionaje en las procuradurías locales.

En la investigación derivada de esta filtración, Proceso documentó que algunos de los clientes de Hacking Team –como el gobierno del panista Rafael Moreno Valle, en Puebla– utilizaron el programa espía con fines políticos; y R3D señaló que los gobiernos estatales no tienen el derecho de usar estos programas, sino únicamente las procuradurías.

Así, la Secretaría de Defensa Nacional (Sedena) y los gobiernos de Baja California, Durango, Chihuahua, Tamaulipas, Puebla, Yucatán, Campeche, Querétaro, Guerrero, del Estado de México, Jalisco y Nayarit y Pemex, los cuales figuraron entre los clientes de Hacking Team, “no tienen facultades legales o constitucionales para intervenir comunicaciones privadas”.

La organización reportó nuevas inconsistencias en la información que le proveyeron los gobiernos estatales respecto del uso de “Galileo”.

El gobierno de Jalisco, por ejemplo, aseveró que utilizó apenas dos veces el programa, por el que pagó 748 mil euros –cerca de 20 millones de pesos–. Esto llevó R3D a pensar que lo empleó de manera ilegal, pues de otra manera implicaría que cada “infección” de aparato le hubiera costado cerca de 7 millones de pesos al erario jalisciense.

Las fiscalías de Baja California, Campeche, Durango, Estado de México, Tamaulipas y Yucatán negaron haber utilizado programas de intercepción de comunicaciones.

En agosto pasado salió a la luz que el gobierno mexicano compró el programa espía “Pegasus” a la empresa israelí NSO Group. Entre otros intentó intervenir el celular del periodista Rafael Cabrera, el instigador del reportaje sobre la “Casa Blanca” de la pareja presidencial.

Algunos de los dueños de estas empresas figuran entre los beneficiarios de entidades offshore que incorporó el despacho panameño Mossack Fonseca y fueron exhibidos por Proceso en la investigación global Panamá Papers.

La página web de Hacking Team. Foto: Procesofoto[/caption]

Espías “de Estado”

El informe también recordó lo “problemático” que resultan los programas espías “de Estado” que varias instancias de gobierno compraron y usaron de manera discrecional en los últimos años.

En julio de 2015, WikiLeaks publicó los archivos internos de la empresa italiana Hacking Team, desarrolladora del programa espía “Galileo”.

México resultó el mayor cliente de Hacking Team a escala global, pues gastó cerca de seis millones de dólares en el programa, entre otros porque Tomás Zerón de Lucio –entonces a cargo de la Agencia de Investigación Criminal (AIC) de la PGR– pretendió centralizar el sistema de ciberespionaje en las procuradurías locales.

En la investigación derivada de esta filtración, Proceso documentó que algunos de los clientes de Hacking Team –como el gobierno del panista Rafael Moreno Valle, en Puebla– utilizaron el programa espía con fines políticos; y R3D señaló que los gobiernos estatales no tienen el derecho de usar estos programas, sino únicamente las procuradurías.

Así, la Secretaría de Defensa Nacional (Sedena) y los gobiernos de Baja California, Durango, Chihuahua, Tamaulipas, Puebla, Yucatán, Campeche, Querétaro, Guerrero, del Estado de México, Jalisco y Nayarit y Pemex, los cuales figuraron entre los clientes de Hacking Team, “no tienen facultades legales o constitucionales para intervenir comunicaciones privadas”.

La organización reportó nuevas inconsistencias en la información que le proveyeron los gobiernos estatales respecto del uso de “Galileo”.

El gobierno de Jalisco, por ejemplo, aseveró que utilizó apenas dos veces el programa, por el que pagó 748 mil euros –cerca de 20 millones de pesos–. Esto llevó R3D a pensar que lo empleó de manera ilegal, pues de otra manera implicaría que cada “infección” de aparato le hubiera costado cerca de 7 millones de pesos al erario jalisciense.

Las fiscalías de Baja California, Campeche, Durango, Estado de México, Tamaulipas y Yucatán negaron haber utilizado programas de intercepción de comunicaciones.

En agosto pasado salió a la luz que el gobierno mexicano compró el programa espía “Pegasus” a la empresa israelí NSO Group. Entre otros intentó intervenir el celular del periodista Rafael Cabrera, el instigador del reportaje sobre la “Casa Blanca” de la pareja presidencial.

Algunos de los dueños de estas empresas figuran entre los beneficiarios de entidades offshore que incorporó el despacho panameño Mossack Fonseca y fueron exhibidos por Proceso en la investigación global Panamá Papers.